AWS 各サービスのPrivatelink利用時のソースIPまとめ

2021年12月21日

2022年3月30日

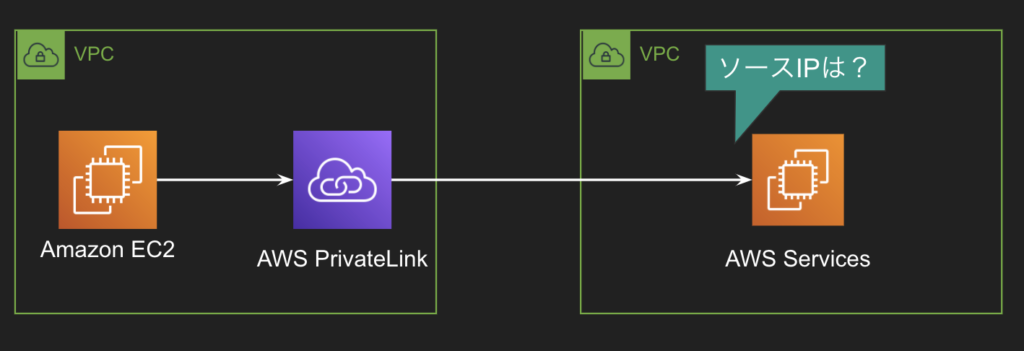

AWSではインターフェイス型のVPC EndpointでPaaSやSaaSにVPC内からアクセスできますが、裏ではPrivatelinkが利用されています。その特徴としてIPアドレスの重複を考えなくて良い、というものがあります。

つまり裏側ではNATのようなものが行われているということです。さてその場合に気になるのがPrivateLink経由で入ってきた通信のソースIPはどこになるのか?です。

基本的にはVPC Endpoint側などにセキュリティグループを設定できるのでそこで通信のコントロールはできますが、受ける側(PaaS側)でソースIPが気になる場合もあります。

このあたり情報が見つからなかったので検証したいと思います。わかる方がいらしたら教えていただけると幸いです。

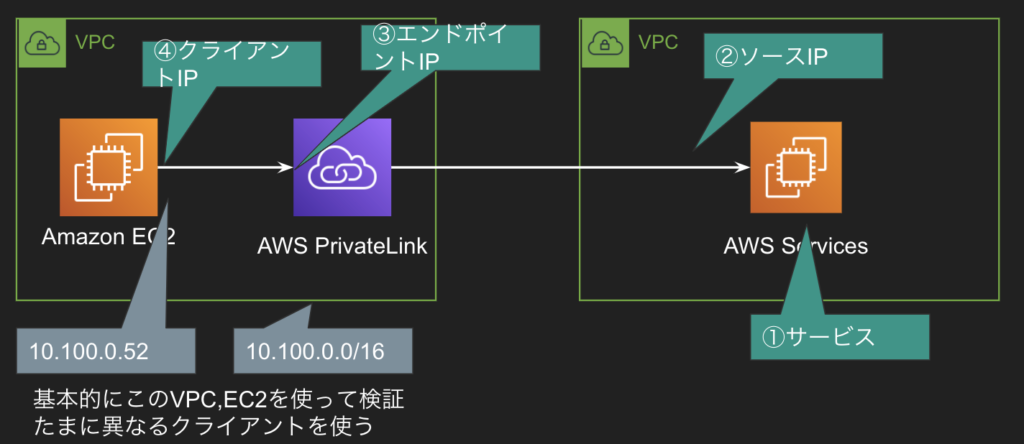

やり方はVPC Endpoint作ってみて接続ログなどを出して確認する、という泥臭いものです。順次追加していきます。

| ①サービス | ②ソースIP | ③エンドポイントIP | ④クライアントIP | コメント |

|---|---|---|---|---|

| SES VPC endpoint | 10.0.147.170 | 10.100.1.41,10.100.2.93 | 10.100.0.52/24 | このソースIPはなに…? |

| Redshift Managed VPC endpoints | localhost, 127.0.0.1 | 10.200.0.161 | 10.210.0.187/24 | VPC Endpoint経由はすべてローカルとみなされる? |

| Redshift クラスタ再配置有効化後のエンドポイント | localhost, 127.0.0.1 | 10.100.2.70, 10.100.3.237 | 10.100.0.52/24 | VPC Endpoint経由はすべてローカルとみなされる? |

なにか法則性があるのか検証して行きたいと思います。

リクエストがあればコメントください。