一般的にADの大規模環境ではAGUDLPパターンを使うと良いなんて言われていますが、では信頼関係を結んだ環境ではどういったパターンにすると良いんだろうということについて備忘がてら書いていきます。

スコープ

まずセキュリティグループにはスコープというものがあり、これによってどの範囲のリソースの権限をつけるか、どんなユーザを所属させられるか管理することができます。別の言い方をするとスコープによっては権限がつけられなかったりユーザやグループを所属させることができないのでこの辺りの制限を把握しておくことは重要です。

シングルフォレスト、シングルドメインの環境を使っている場合はスコープは気にしなくて大丈夫です。

詳しく知りたい方はMS公開ドキュメントを確認することをおすすめします。

https://docs.microsoft.com/ja-jp/windows/security/identity-protection/access-control/active-directory-security-groups#bkmk-domainadmins

上記からスコープ関連の図を抜粋。

信頼関係がある環境の場合、いわゆるDLP、つまりドメインローカルに権限をつける形式は最低限取るのが良いです。

ドメインローカルのみが信頼関係先のユーザやグループをメンバとして持つことができるからです。

信頼関係先の権限もグループに付与したい場合、そのグループのスコープはグローバルかユニバーサルである必要があります。

フォレスト内に複数ドメインがある場合にはユニバーサルを使う必要があり、シングルドメイン(または連携する必要があるドメインが一つ)のフォレスト同士の信頼関係の場合はグローバルでOKです。

このあたりの情報を踏まえ、何パターンかグループ設計例を紹介します。

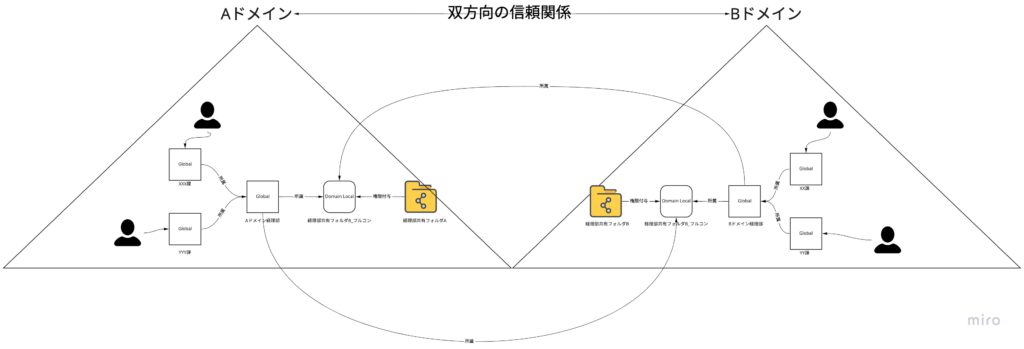

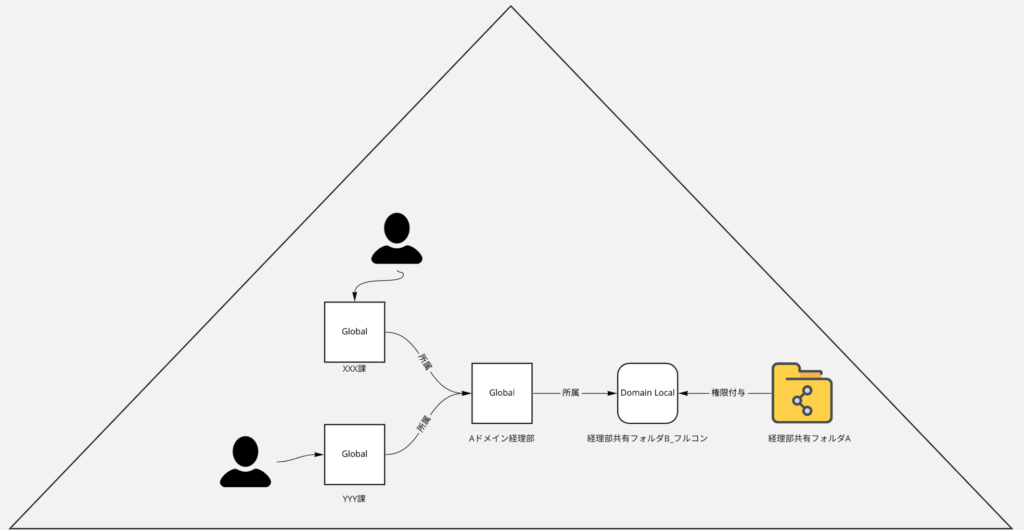

①基本パターン シングルドメイン同士

イメージ図書きました。

いわゆるAGDLPです。

ドメイン内ではグローバルグループを使ってユーザをまとめます。

まとめたグローバルグループをドメインローカルグループに所属させます。このときに信頼関係先のドメインローカルにも所属させます。

共有フォルダからはドメインローカルに対して権限付与する。

こうすることで権限付与とユーザ管理を分離でき、全体の管理がしやすくなります。

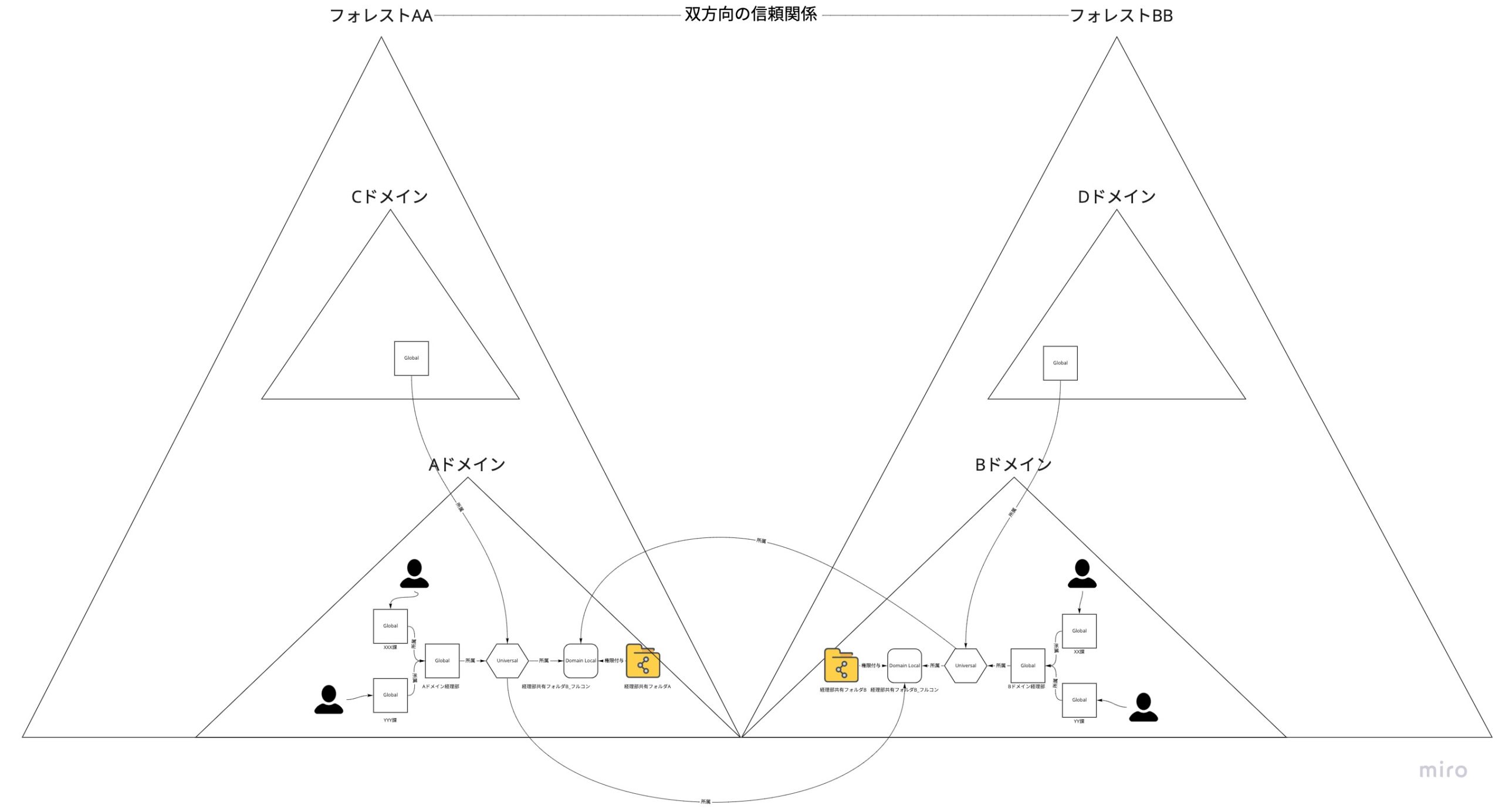

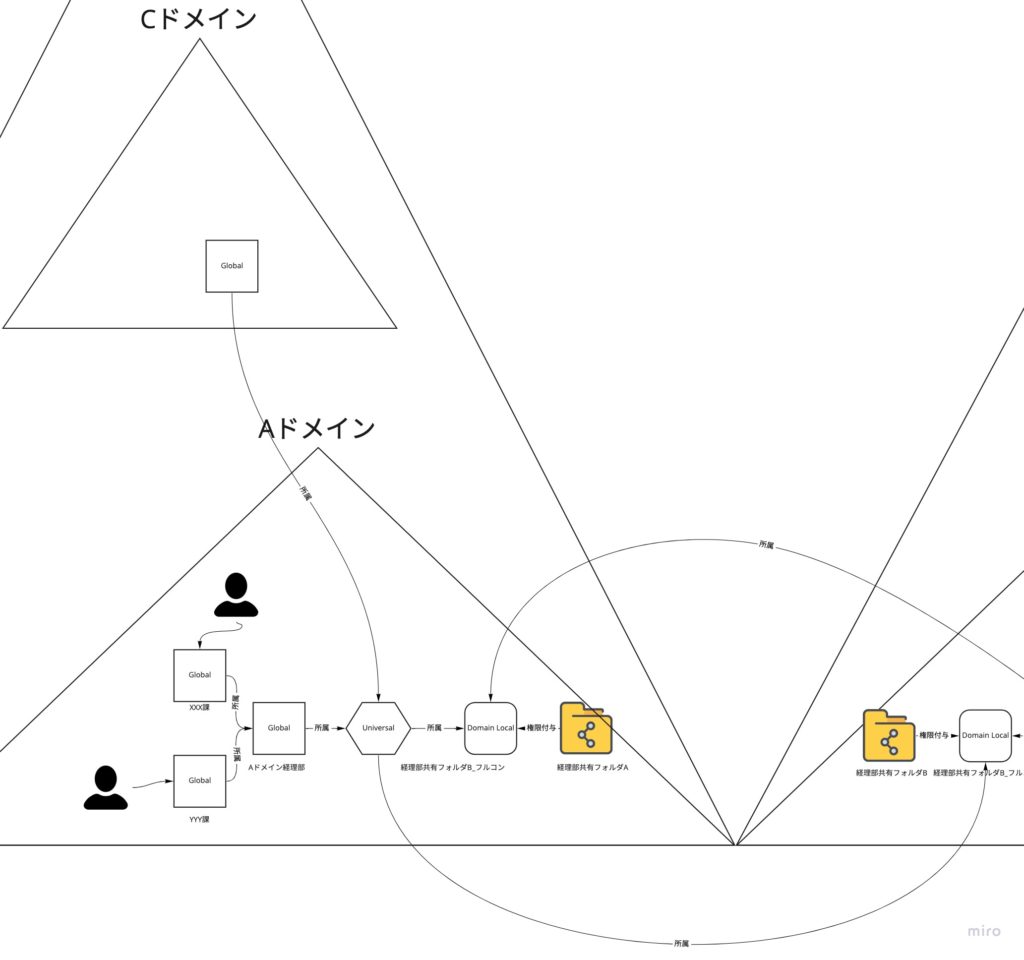

②基本パターン マルチドメイン同士

ユニバーサルグループを挟む、いわゆるAGUDLPです。

①と考え方は同じですが、他ドメインもメンバーに持たせるためにユニバーサルグループを追加しています。

③小規模パターン

共有フォルダからユーザをまとめたグローバル/ユニバーサルグループに直接権限をつけるパターンです。

共有フォルダの数がすくなかったり、ユーザやグループ数が少ない場合にシンプルになる可能性があります。

ある程度数が多い場合、共有フォルダから権限付与する回数が増え、どのグループにどんな権限がついているのか確認がしにくいため負担が増えます。

基本はドメインローカルグループ=役割としてまとめておくと、AD側を見るだけでどのグループにどんな権限がついているかわかるので①か②のほうが良いでしょう。

④ユーザ単位で権限管理

ドメインローカルグループに相手ドメインユーザを所属させるパターンです。

ユーザ単位で権限管理ができるので、グループ設計が要件に合わないときなど使えます。

これまでグループ設計ちゃんとしてなかったところに信頼関係使う必要でてきた、というときにすぐ対応するのに有効です。

ただ図の線が増えているところから何となく分かる通り、のちのちの管理は面倒になる事が多いです。

まとめ

基本は①か②で検討し、要件におうじて③や④を使うと良いでしょう。

最初は面倒ですが、ドメインローカルグループを役割(すべてのフォルダへの読み込みアクセスなど)として扱い、グローバルグループなどをユーザをまとめる用途に使うと後々管理が楽になります。

不明点・質問等あればぜひDM等でご連絡ください。

体系的に学ぶにはこちらの本を読むのもいいかもしれません。